Автор: Редакція / Оновлено: 15.01.2025

Відносно недавно вважалося, що використання бездротової мережі не викличе додаткових проблем, якщо вона захищена технологією WPA2 і виставлений складний пароль, що складається з різних символів. На сьогодні були розроблені спеціальні програми, що дозволяють обійти кодування бездротової мережі і здійснити підключення.

Особливості додатка

Ефективною програмою для обходу пароля в мережі вай-фай, можна вважати WiFi WPS WPA tester. Основним завданням даної утиліти є перевірка надійності та пошук уразливих місць мереж WiFi. Її більш досконала версія – WPS WPA tester premium – дозволяє виконувати ряд операцій, зокрема:

- Виробляти копіювання розпізнаного пароль і зберігати його;

- Проводити запис даних на інші зовнішні пристрої для здійснення зберігання пароля;

- Здійснювати відкриття мережевих сокетів (програмних інтерфейсів).

В основу функціонування утиліт WiFi tester лежить механізм автоматичного завдання ім’я мережі і шифрування. Це позбавляє користувачів від розборок зі складними настройками у веб-інтерфейсі. Після налаштування мережі можна без складнощів проводити додавання будь-яких пристроїв.

Зверніть увагу! Отримання необхідних налаштувань відбувається тільки після правильного введення PIN.

Зараз ситуація на ринку така, що великі бренди, зокрема Cisco, ZyXEL, Linksys, D-Link, Netgear, Buffalo, Belkin, випускають продукцію (маршрутизатори), яка вже підтримує WPS.

Використовувати WPS можна різними способами:

- За допомогою Push-Button-Connect (PBC), що полягає в натисканні користувачем певної кнопки на маршрутизаторі (хардварної) і на комп’ютері (софтварної) і активації процесу настроювання.

- За допомогою введення пін-коду в веб-інтерфейсі, що полягає в переході користувачем через браузер інтерфейс адміністрації роутера і введення пін-коду з 8 цифр, написаного на пристрої. З цього моменту запускається активація налаштувань.

Зверніть увагу! Введення пін-коду в веб-інтерфейсі підходить для маршрутизатора первинної конфігурації.

- За допомогою введення пін-коду на комп’ютері користувача, що базується на можливості відкриття спеціальної сесії WPS в момент з’єднання з маршрутизатором. Введення дозволяє здійснити налаштування роутера або провести отримання вже наявних налаштувань при правильному введенні коду.

До переваг останнього варіанту можна віднести відсутність необхідності проводити аутентифікацію, а також відносно мала кількість комбінацій коду.

Оскільки пін-код в основному складається з 8 символів, до теорії математичної статистики налічується 100 млн/ різних комбінацій для підбору. Однак варто зазначити, що останні дві цифри пін-коду представляють собою контрольне значення, вирахувану на основі попередніх семи цифрових символів. Це говорить про те, що теоретично необхідно розшифрувати 10 млн/ варіантів.

Здійснення перевірки pin-коду поділяється на два основних етапи. В такому випадку можливі кілька варіантів розвитку подій:

- Отримання атакуючим відповіді EAP-NACK на відправлення власного повідомлення М4 говорить про те, що введення першої частини паролю було невірним.

- Отримання атакуючим відповіді EAP-NACK на відправлення власного повідомлення М6 говорить про те, що введення другої частини паролю було невірним.

У такому випадку кількість варіантів перебору зменшується до 10 тисяч для першої частини пароля і до 1 тисячі – для другої. Таким чином, загальне число комбінацій дорівнює 11 тисяч.

Зверніть увагу! Швидкість здійснення перебору цифрових комбінацій обмежується швидкісними характеристиками обробки запитів WPS роутером. Частина доступних точок видають результати через кожну секунду, інші – через 10 секунд. Більша частина часу операції йде на здійснення розрахунку ключової послідовності з використанням алгоритму Діффі-Хеллмана, що генерується перед стадією М3. Однак, існує спосіб зменшити час. Достатньо вибрати у клієнта секретний ключ простіше, щоб на наступних стадіях розрахунки інших паролів були спрощені.

Загальний час підбору в середньому дорівнює 4-10 годин.

Тестування домашньої точки доступу

Щоб протестувати домашню точку доступу, необхідно зробити декілька послідовних кроків.

- Вказати значення логіну та пароля при вході як root:toor;

- Встановити Reaver (для його завантаження необхідний вихід в інтернет-простір);

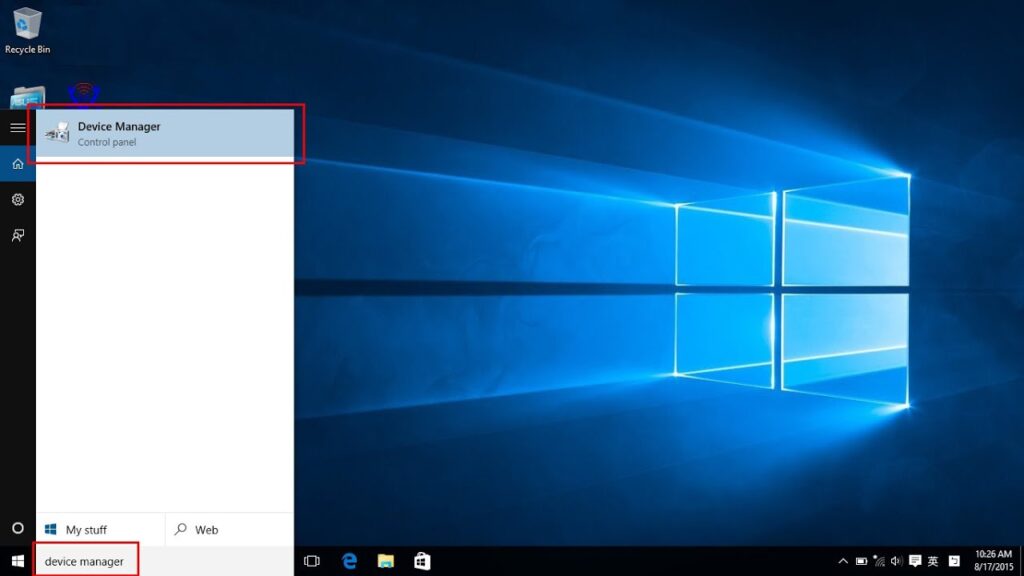

- Зайти в налаштування бездротового адаптера;

- Клікнути на Applications;

- Вибрати «Інтернет»;

- Зайти на Wicd Network Manager;

- Запустить емулятор терміналу;

- Завантажити утиліту останньої версії допомогою сховища;

- Здійснити підготовку до брутфорсу;

- Перевести бездротовий адаптер у моніторинговий режим;

- Провести визначення імені бездротового інтерфейсу;

- Провести визначення мак-адреси доступною точки;

- Перевірити точку на активність;

- Запустити брутфорс;

- Задати найменування інтерфейсу;

- Задати BSSID точки доступу.

Переваги та недоліки

До переваг даної утиліти можна віднести наступні:

- Здійснення сканування будь-яких мереж вай-фай в радіусі видимості;

- Запуск перевірки WPS протоколу на наявність і констатацію вразливих місць мережі;

- Знаходження і демонстрація паролів до всіх пристроїв, які були до цього підключені до андроїд-пристрою;

- Відсутність реклами, платного контенту, сміттєвих софт-файлів;

- Зрозумілий інтерфейс;

- Здійснення роботи на Android 4 і більш пізніх версіях.

До недоліків даної утиліти можна віднести наступні:

- Мова програми – англійська, який може бути незрозумілий користувачам і створювати незручності в розумінні;

- Необхідність придбання рут-прав (для версій Андроїд раніше 4.0);

- Необхідність придбання утиліти бізібокса (актуально для перших версій android).

Додаткова інформація

У тих випадках, коли спеціальна мережа зазнала впливу програми по злому вай-фай пароля, необхідно протестувати кілька методів на ефективність захисту.

- По-перше, спробувати поміняти пароль адміністратора.

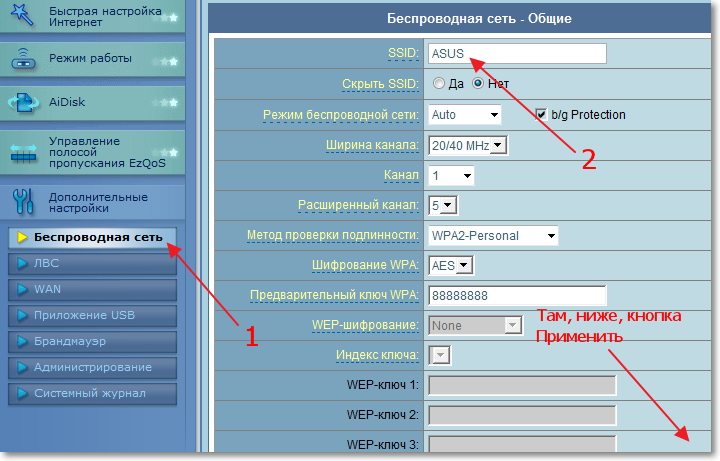

- По-друге, не передавати інформацію по роутеру стороннім неперевіреними особам (повісті заміну стандартного ідентифікатор набору послуг).

- По-третє, відключити захищену налаштування tester WiFi WPA або оновити прошивку роутера для уникнення зовнішніх атак.

- По-четверте, спробувати змінити сервер за замовчуванням на інший сервер DNS.

Найпростішим способом є відстеження сторонніх підключень. Якщо кількість пристроїв, що працюють на одній мережі, не збігається зі списком, отриманим після перевірки, то на обличчя шахрайські підключення.

Аналогічні програми

Крім розглянутої програми «вай фай тестер» існує безліч її аналогів, які відрізняються за операційному середовищі, на яку встановлюються – Віндовс або Андроїд.

До другого типу WiFi tester на Android відносяться:

- WIBR+;

- AndroDumpper;

- WPS CONNECT/

WIBR+ – це програма, спроможна організовувати підключення до сторонньої мережі за допомогою виявлення вразливих місць. По завершенні операції відбувається видача отриманого ключа.

WPS CONNECT відноситься до програм, здійснює з’єднання до запаролених мереж. Крім цього, утиліта володіє можливістю відключати користувачів від вайфай.

AndroDumpper – утиліта, розроблена спеціально для Android-гаджетів з ознайомчою метою і спрямована на перевірку WiFi роутерів. Механізм її ґрунтується на здійсненні онлайн-перевірки WPS (Wi-Fi Protected Setup) при спробі приєднання до мережі.

Для Віндовс були розроблені наступні програми WPA WiFi WPS:

- Dumpper, яка виробляє визначення видимих роутерів і надає користувачеві дані про wifi. У тому випадку, коли ім’я користувача і пароль збігається з заводським, процес проходить без ускладнень зі стовідсотковою ймовірністю.

- WiHack відноситься до ряду програм, що представляють перехоплювання пакетних даних, що передаються між комп’ютером і роутером. Механізм її роботи заснований на впровадженні в канал обміну для перехоплення пакетів, в яких є інформація про скоєні дії. Зламаний пароль приходить на електронну пошту.

Зашита WiFi-мережі зміненим ім’ям і паролем не вважається найнадійнішою. В період сучасного розвитку науки і технічних пристроїв були розроблені алгоритми для зчитування прихованих даних. Програмісти підготували і пустили в маси безліч скануючих програм, що працюють як на мобільному обладнанні, так і на комп’ютерах (ПК). Проте відкрито користуватися даними програмами заборонено.