Автор: Редакція / Оновлено: 01.02.2025

Однією з головних завдань інтернету та інтернет-спеціалістів є забезпечення його безпеки, тому що інакше дані всіх людей будуть у вільному доступі. Небезпечним процесом в інтернет-мережі є мережева атака. Відразу ж виникають очевидні запитання: що таке мережні атаки, які атаки бувають на мережевому рівні, яка класифікація мережевих атак.

Визначення

Всі розуміють, що суспільство сучасних людей просто не може без інформаційних технологій, які настільки щільно увійшли в наше життя, що без них не відбуваються жодні бізнес-процеси, не працюють виробництва та офіси.

Для розваги людина йде в інтернет, адже там можна подивитися фільм, пограти в онлайн-гру, почитати книгу і так далі.

Мережева атака – це певна дія, що здійснюється з метою отримання контролю над будь-якою локальної або віддаленої обчислювальною системою або комп’ютером. Атака може також передбачати підвищення прав акаунта в певній мережі, дестабілізацію цієї мережі, а також отримання особистих даних людей, які є користувачами ВС.

Класифікація

На цей час є безліч видів атак, які розрізняються:

По впливу на мережу

За характером впливу на мережу можна виділити активні і пасивні варіанти. Пасивний тип не чинить прямого впливу на роботу системи, але може порушити її безпеку. Такий тип складно виявити, адже він не має сильного впливу на ВС. В якості пасивного прикладу можна навести прослуховування.

Активний вплив передбачає прямий вплив на мережу, що включає обмеження її працездатності, зміна налаштувань. Його головна відмінність від першого типу в тому, що він припускає своє виявлення і залишає після себе сліди. Пасивний вплив такого собі не дозволяє.

По цілі

Метою можуть бути порушення функціонування, цілісності або конфіденційності ЛСВ. Головною метою будь-яких атак є отримання доступу до закритої інформації шляхом її перехоплення або спотворення. Перший варіант передбачає отримання доступу без можливості зміни. Другий, відповідно, з можливістю.

Важливо! Ця категоризація є прямою проекцією трьох основних видів загроз: відмови від своєчасного обслуговування, розкриття інформації та порушення цілісності.

По зворотному зв’язку з об’єктом

Класифікація передбачає наявність зворотного зв’язку і її відсутність, коли атака має односпрямований вигляд. Атакуючий здійснює обмін даними з суб’єктом і між ними з’являється зворотний зв’язок, що дозволяє суб’єкту мати актуальну інформацію про стан об’єкта. Атаки без зворотного зв’язку проводяться тоді, коли не потрібно реагувати на зміну стану об’єкта.

По початку здійснення впливу

Умова атаки може бути різним. Серед основних: за запитом від об’єкта, за настання певної дії на стороні об’єкта, атака без умови. Відповідно безумовна атака проводиться в будь-який момент часу. Доступ за запитом передбачає очікування певного типу запиту від об’єкта, що атакується.

По розташуванню суб’єкта атаки щодо об’єкта

Ця категорія передбачає міжсегментне і всерединісегментне розташування.

Перший тип означає, що об’єкт і суб’єкт знаходяться в різних сегментах мережі, а другий – в одному сегменті. Під сегментом зазвичай розуміють фізично об’єднані хости (комп’ютери)

За рівнем еталонної моделі ISO/OSI, на якому здійснюється вплив

Серед моделей можна виділити:

Важливо! Придумана така система Міжнародної організацією по стандартизації. Вона описує будову та взаємодію систем відкритого типу.

Опис атак

Нижче представлений список деяких конкретних видів атак з їх описом:

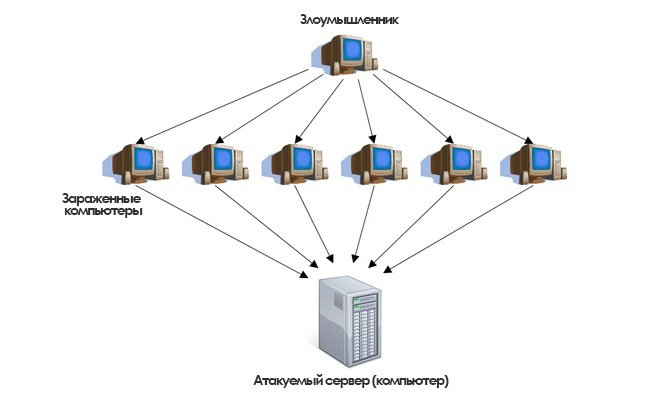

Фрагментація даних. Коли пакет трафіку надходить в передачу по IP, він ділиться на частини і збирається при досягненні одержувача. Атака передбачає надсилання великої кількості таких фрагментів і засмічення буфера обміну, що призводить до аварії і нестабільної роботи;

Ping Flooding. Можлива тільки при наявності доступу до швидким каналах інтернету. На відміну від стандартного застосування команди перевірки пінгу, яка не навантажує мережу, флудінг може призвести до перевантаження мережі;

Використання нестандартних підроблених протоколів. Пакет даних типу IP містить спеціальне поле для визначення типу протоколу пакета, який у нього інкапсулірован. Це значення можна замінити й система безпеки не розпізнає передачу даних;

Технології виявлення та алгоритми дій при боротьбі

IT-технології та пристрої розвиваються настільки швидкими темпами, що механізми захисту, які є статичними, не завжди можуть належним чином захистити мережу і дані. Спеціально для цього розробляються динамічні методи захисту, які здатні оперативно виявляти і нейтралізувати загрози. За своєю суттю такий механізм працює за принципом оцінки підозрілості дій процесу або служби в мережі.

Алгоритм дії спрямований на ідентифікацію та реагування на підозрілі об’єкти і здійснювану ними діяльність, яка може бути спрямована на ресурси мережі та обчислювальних машин.

Методи захисту

Способи передбачають певні дії, спрямовані на захист цілісності та конфіденційності даних:

- Шифрування даних і використання надійних портів. Якщо його немає, вразливість мережі підвищується;

- Використання антивірусних програм і сканерів (такі послуги надає Касперський, Ін. Веб, Норд й ін);

- Установка блокіраторів сніффер і руткітів;

- Використання міжмережевого екрану.

Існує багато різновидів мережевих атак. Заходи щодо їх запобігання комп’ютерний фахівець повинен приймати заздалегідь. В іншому випадку можлива витік особистих даних і порушення цілісності мережі.