Автор: Редакція / Оновлено: 08.02.2025

Цікаво, навіщо насправді потрібна програма Router Scan, як користуватися нею. Використовуючи інструменти підбору паролів, користувачі зламують роутери, маршрутизатори. Мережеве обладнання потребує захисту, але для цього необхідно ближче познайомитися з можливостями утиліти.

Для чого потрібна програма Scan Router

Wi-Fi Router Scan необхідний, щоб перевірити безпеку мережі. Багатофункціональна утиліта з легкістю визначає пристрої, які потребують захисту. Відбувається автоматичний підбір паролів, а також злом експлойта. Мова йде про програмний код. Virus являє собою набір команд для обчислювальної системи.

Важливо! Передбачений віддалений і локальний тип, захищає серверні, а також клієнтські додатки. Завдяки пошуку вразливостей в програмному забезпеченні дозволяється поліпшити модулі операційної системи.

Запуск

У користувачів виникають питання, як запустити роутер скан, як користуватися ним? Багато залежить від операційної системи. Використовуючи команду Winbind, дозволяється провести швидкий вхід в програму. На комп’ютері відбувається розпакування файлів і тим самим відкриваються інструменти.

Важливо! На робочому столі видно значок RouterScan.exe він необхідний для швидкого доступу. Також створюються ярлики через контекстне меню.

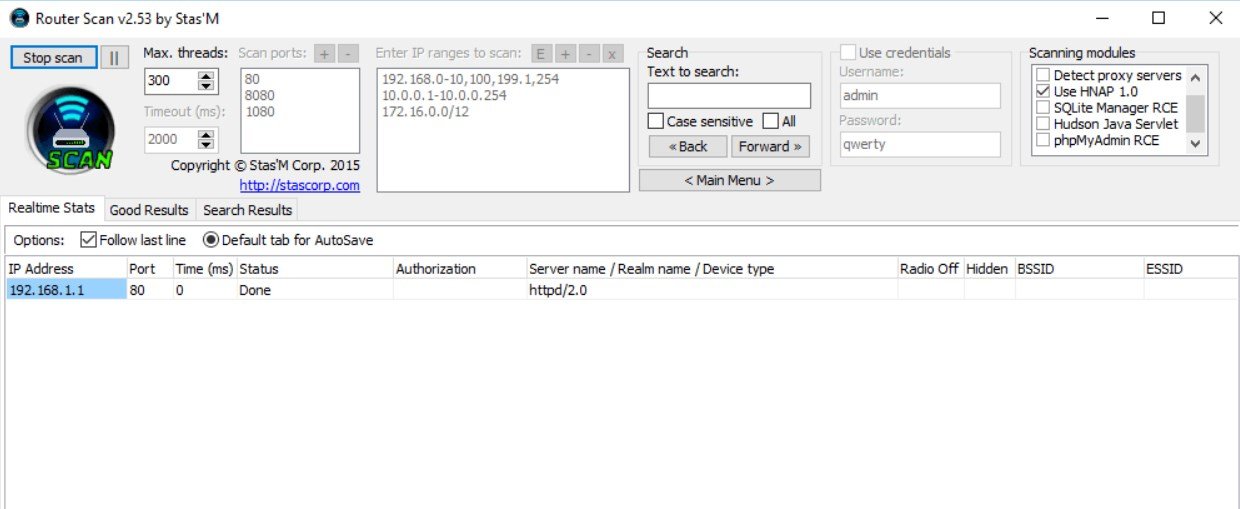

Налагодження та запуск сканування

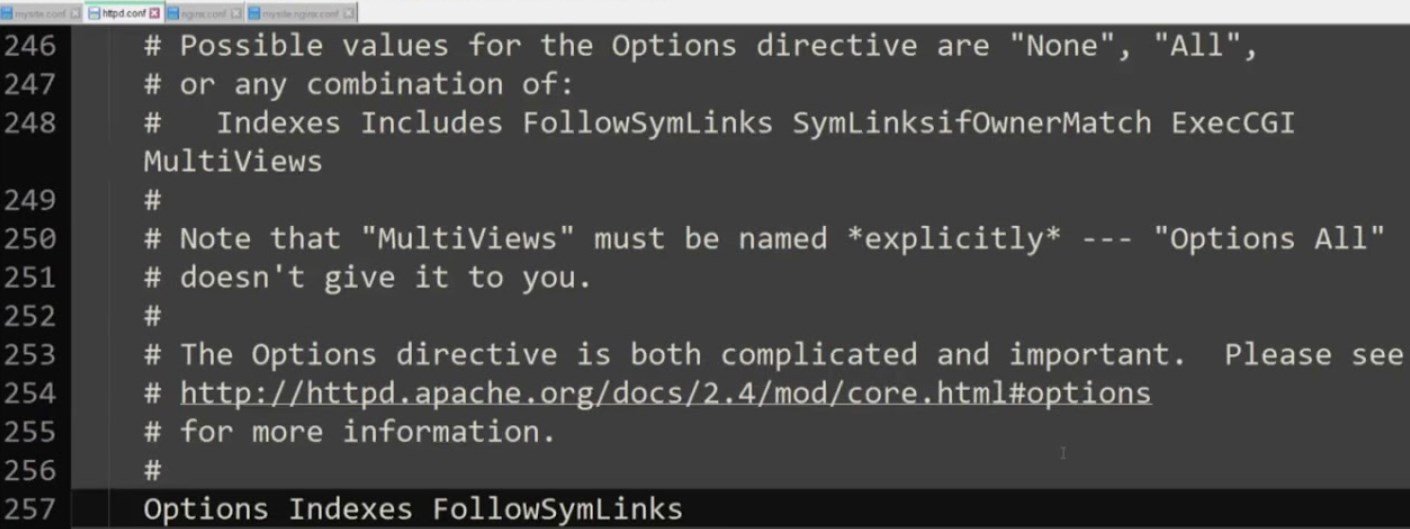

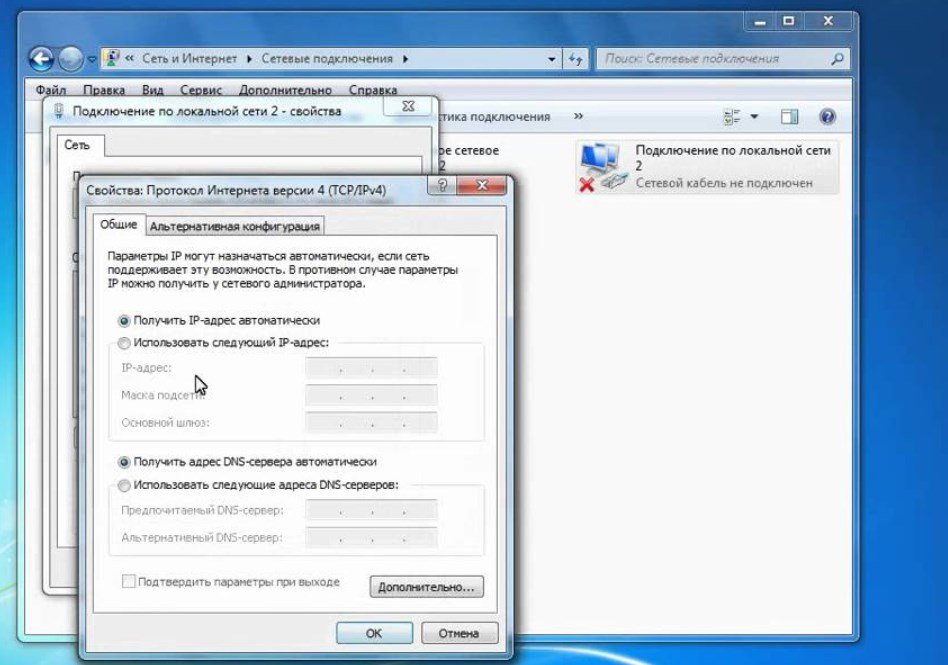

Перш ніж здійснити налаштування програми, варто перевірити особисті параметри. На сайті 2ip.ua представлені характеристики IP-адреси браузера, проксі та захисту. При запуску додатка відображаються дані, щодо підключених пристроїв та загальної статистики. Користувач зможе уточнити інформацію за кількістю потоків передачі даних.

Окремо продемонстрований тайм-аут, шифровка. Під веб-інтерфейсом передбачено кілька портів. Однак не всі вони знаходяться в робочому стані. У верхній частині екрану дозволяється підлаштовувати діапазон сканованих адрес. Типи атак злому відображаються в нижній частині екрана.

Важливо! Якщо потрібна допомога, можна відвідати офіційну сторінку розробника. У рядку Enter IP прописується IP-адресу і необхідно натиснути OK.

Модулі сканування

Щоб підвищити захист інтерфейсу, використовується модуль сканування. В мережі він може називатися Main і необхідний для отримання повної інформації. Для роботи з проксі серверами використовується функція Detect proxy servers. Вона включає в себе набір протоколів, розуміє мову програмування HTTP.

У верхньому полі вказується напис Proxy server і окремо перевіряється колонка WAN. У ній показується діючий проксі-сервер, який можна поміняти. Якщо цікавить більш докладні дані про сканування, варто відкрити таблицю.

Use HNAP – додаткова функція, яка свідчить про підтримку протоколу Networ. Вона показує вразливі місця системи, нема потреби використовувати сторонні утиліти. Коли виявлена несправність, в нижній частині вікна з’являється напис Bypass aut. Таким чином, з бездротовою мережею щось не так. Модуль швидко запускається, але потрібен час, щоб підібрати для інтерфейсу пароль автоматизації.

Настройки сканера портів

Говорячи про налаштування сканера портів, найчастіше мова йде про вибір режиму. Коли зловмисник намагається зламати мережу, використовуються різні інструменти. Стандартний пароль є першим ключиком до системи. Щоб не прогавити атаку, краще вибрати режим. Варіанти на вибір:

- Normal,

- Fast Scan,

- Ultra Fast.

Normal створено виключно для бездротових мереж, захист відбувається на декількох каналах. Сканер відстежує всі процеси і спирається на час затримки. Враховуються дані аутентифікації та запуску роутера.

Все що стосується пристроїв, підключених через роз’єм Ethernet, Fast відповідає Scan. З англійської перекладається, як швидке сканування. За фактом, система перевіряє якість Wi-Fi сигналу, враховує перешкоди при з’єднанні. При тесті запитується статистика по IP-адресою, береться до уваги час затримки.

Продуктивні комп’ютери з потужними маршрутизатори можуть працювати в режимі Ultra Fast. Запрошуються дані по провайдеру та адаптера. Програма відстежує зміни в мережевому середовищі, враховуються технічні характеристики. Після сканування на комп’ютері відображаються потоки, можна дізнатися про затримку.

Злом WiFi за допомогою Router Scan

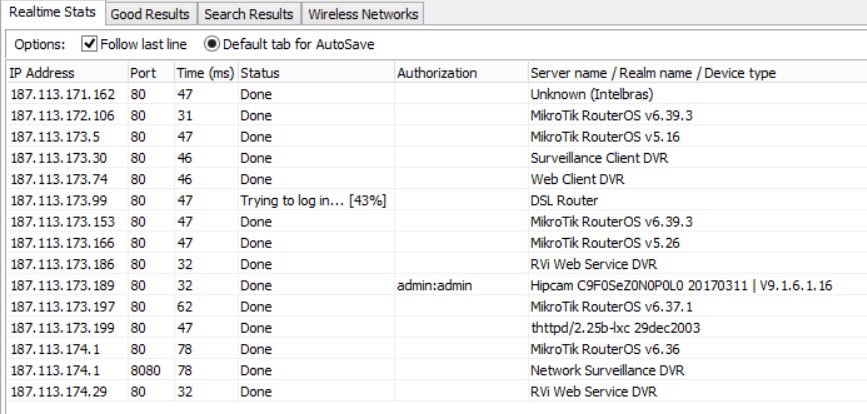

Коли підключені невідомі роутери, маршрутизатори, програма здатна довідатися про них всю інформацію. Враховується тип бездротової мережі, обраний захист. Деякі пристрої використовують функцію шифрування. Підбирається ключ, є різні паролі. Програма демонструє дані про з’єднання WAN, обраної локальної мережі.

В основному полі показується виробник, модель роутера.

Використання результатів сканування

Коли проводиться сканування, можна дізнатися про тайм конект та кількості потоків. Відображаються інтерфейси доступні адреси. В окремому вікні показується інформація щодо аутентифікації. За результатами перевірки відображаються точки доступу та паролі. На верхніх рядках показуються мережеві налаштування WPS-пін.

Таким чином, можна побудувати карту мереж, виявити всіх гостей. Передбачено перехід в диспетчер трафіку, є батьківський контроль. Існує розділення по шостому протоколу, інтернету, локальної мережі, бездротової технології.

Як захиститися від Router Scan

Як встановлено вище, програма здатна розкрити точку доступу, однак не варто опускати руки. Професіонали запевняють, що простими кроками можна підвищити захищеність маршрутизатора. На першому етапі варто оновити прошивку, перевірити доступні драйвера.

Важливо! Не обов’язково перевіряти всі характеристики, але оцінюються аутентифікаційні дані.

У другу чергу, змінюються облікові дані адміністратора. Варіант з написом admin вважається не коректним. Установка нового пароля – хороше рішення для боротьби зі зловмисниками. Фахівці рекомендують використовувати довгі написи, що містять переважно літери.

Наступний крок – зміна точки доступу. Мережеве обладнання Mikrotik вміє протистояти подібним атакам. Латвійський виробник виготовляє маршрутизатори та комутатори. Для створення бездротової точки використовується платформа RouterBOARD.

Основні переваги:

- простота використання,

- робота з брандмауером,

- рішення складних завдань,

- практичність,

- віддалене управління,

- підключення зовнішнього джерела живлення.

Серед продуктивних варіантів цінуються пристрою CloudCore. Розглянуто сумісність з різними мережевими провайдерами, практично відсутні уразливості. Питанням займалися дослідники центру операційної безпеки. На прикладі звичайного трояна вдалося з’ясувати, що блок RCE здатний уникнути несанкціонованого доступу.

Налаштування здійснюються в автоматичному режимі, все що потрібно, просто авторизуватися користувачеві. Захищеність коду – основна перевага і на цей час виробник працює над WINBOX. З його допомогою вдасться збільшити функціональні можливості роутерів, плюс зробити захист більш надійною.

Важливо! Оскільки з’являються нові трояни, відстежувати їх стає все складніше.

Додаткові інструменти

До додаткових інструментів програми приписують функцію аудиту безпеки. При виявленні роутера, веб-камери, маршрутизаторів, дозволяється виявити слабкі сторони мережевого пристрою. Підбір пароля до Wi-Fi не забере багато часу. На офіційній сторінці розробника уже доступна оновлена версія 2.60, яка включає підтримку роутерів багатьох виробників.

Функція бездротового доступу – це ще одна можливість. Підтримується WPA/WPA2 мережі та є можливість провести атаку на незахищене обладнання. Експерименти тривають і треба вдосконалити програму. Однак зустрічаються обмеження і про це говорять помилки ПК. Користувач на екрані може побачити написи Raw packet, Please install WinPcap.

Вище розглянута програма Router Scan та надані дієві поради по її використанню. Показано особливості налаштувань, розписаний запуск сканування. Також є опис модулів, плюс додаткових інструментів.