Автор: Редакція / Оновлено: 26.01.2025

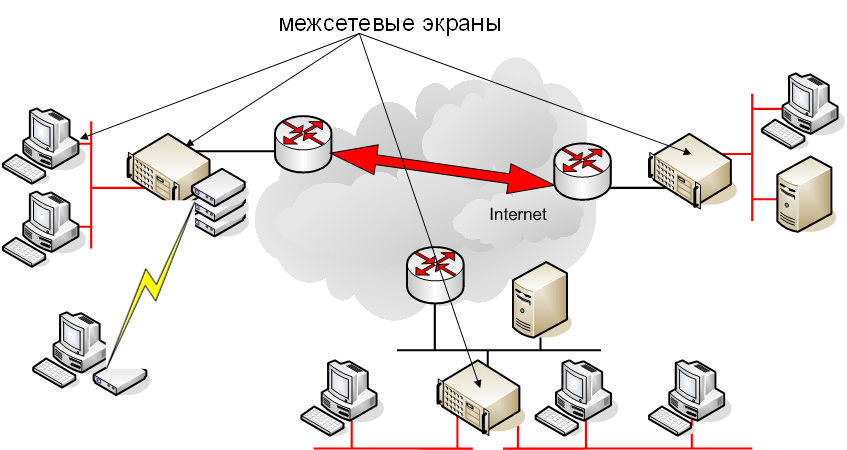

Розвиток сучасних технологій призводить до того, що до мережного обміну даними виявляють все більше інтересу. Це стосується як приватних осіб, так і організацій. У зв’язку з цим виникає необхідність захищати конфіденційну інформацію, розробляючи для цього ефективні системи. Міжмережевий екран – одне з таких рішень, що застосовуються в подібних ситуаціях.

Призначення міжмережевих екранів та їх відмінність від інших мережевих пристроїв

Одна з головних функцій мережевих екранів – захист від несанкціонованого доступу сторонніх осіб. Її організовують для окремих сегментів або хостів у мережі. Найчастіше проникнення третіх осіб пов’язані з уразливими у двох компонентах:

- програмне забезпечення, встановлене на ПК;

- мережеві протоколи, за якими легко дізнаватися відправника.

Поки працює міжмережевий екран, він порівнює характеристики трафіку, що проходить через той або інший пристрій. Шаблони вже відомого шкідливого коду використовуються для отримання максимального результату. Якщо щось не так, з’являється повідомлення «Заблокований вхідний трафік, перевірте налаштування мережевого екрану».

По суті, міжмережевий екран – це програмний або програмно-апаратний тип системи, що відповідає за контроль інформаційних потоків. Але і апаратний варіант теж має попит.

Зверніть увагу! Відмінність від звичайних мережевих пристроїв у тому, що функції з безпеки у міжмережевих екранів реалізовані краще, якщо розглядати їх з технічної точки зору. За замовчуванням автоматично включаються багато можливості, які у випадку з іншими пристосуваннями вимагають ручного налаштування.

Але є деякі функції, спочатку доступні тільки при роботі з традиційними маршрутизаторами, які теж організовують Firewall. Вони обходяться дешевше, тому підходять не для великих організацій, а для невеликих компаній і філій. Налаштування мережевого екрану легко змінюються в залежності від потреб власників обладнання.

Історія створення

Кінець 80-х рр. минулого століття – час, коли це рішення і почало свою історію. Тоді Інтернет був ще доступний для більшості людей. Та ж функція раніше передавалася маршрутизаторам.

Зверніть увагу! Протокол мережного рівня давав інформацію, достатню для проведення аналізу. Пристрої перейшли до транспортного рівня в міру подальшого розвитку технологій.

Маршрутизатор по суті першим реалізовував принцип апаратно-програмного брандмауера. Він потрібен, щоб блокувати інформацію, здатну завдати шкоди системі.

Набагато пізніше виникли самі міжмережеві екрани. Тільки в 1998 р. розробники створили Netfilter/Iptables – мережевий екран, розроблений спеціально для операційної системи Linux. Такий пізній перехід до нових стандартів стався з причини того, що довгий час функція брандмауера успішно передавалася антивірусним програмам. Але до кінця 90-х рр. самі віруси відрізнялися більш складним пристроєм.

Зверніть увагу! Таким чином, міжмережеві екрани – це необхідність, продиктована часом.

Фільтрація трафіку

Ruleset – заданий набір правил, на основі якого фільтрується вся інформація, що проходить через міжмережевий екран. Цю технологію можна описати як послідовність фільтрів, які аналізують і обробляють трафік. Вони завжди йдуть пакету конфігурацій, заданим конкретним користувачем. Без цього блокування відбувається з порушеннями.

Зверніть увагу! Кожен фільтр створюється з певним призначенням. На продуктивність може впливати й те, в якій послідовності збирається той чи інший пакет. Наприклад, в більшості випадків відбувається порівняння трафіку з шаблонами, які вже відомі системі. Найбільш популярні різновиди загроз в цьому випадку повинні розташовуватися якомога вище.

Існує два основних принципи, на якому обробляється велика частина трафіку. Дізнатися, який використовується, досить просто.

- Перший, коли дозволяються будь-які пакети даних. Виняток – ті, на які спочатку накладають заборону. Якщо інформація при першому розгляді не потрапляє ні під одне з обмежень, значить здійснюється подальша передача. Наприклад, вхідний трафік на Hamachi може бути заблокований з різних причин.

- Другий принцип передбачає, що дозволяється все, що не потрапляє під заборону.

Зверніть увагу! Завдяки цьому методу ступінь захищеності буде найвищою, але в адміністратора зростає навантаження. У такому разі обов’язково вимога підвищити продуктивність обладнання.

Всього у міжмережевого екрану дві основні функції:

- Deny – заборона на дані;

- Allow – дозвіл на те, щоб пакети передавалися далі. Дозволяти допуск можна різними відомостями.

Важливо! Reject – заборона на трафік після повідомлення відправнику про недоступність сервісу – додаткова функція, підтримувана лише в деяких випадках. Це теж сприяє підвищенню захисту для хоста.

Типи міжмережевих екранів

Мережева модель OSI, підтримувана системою – основна ознака, за якою класифікують міжмережеві екрани. Існують такі різновиди:

- інспектори стану;

- посередники прикладного рівня;

- шлюзи сеансового рівня;

- пакетні фільтри;

- керовані комутатори, які можна відключити в будь-який момент.

Керовані комутатори

Робота на канальному рівні не заважає пристроїв причисляться до міжмережевих екранів. Здатність до обробки зовнішнього трафіку у пристроїв відсутня.

Зверніть увагу! Деяким виробникам цікаво додавати можливість обробки інформації з Mac-адресами в основі. Їх зазвичай вписують в заголовки фреймів. Але навіть застосування такого методу не в кожному випадку дає результати. Можна використовувати спеціальні програми, щоб змінити MAC-адресу. Тому в якості орієнтирів часто виступають інші показники, наприклад, VLAN ID.

Дані будуть з великою ймовірністю ізольовані від зовнішніх серверів мережі, якщо організувати спеціальні групи хостів. Сучасні віртуальні локальні мережі підтримують таку можливість.

Ефективність і доступна ціна – головні переваги керованих комутаторів для корпоративних мереж. Мінус – відсутність функції по обробці протоколів на більш високих рівнях.

Пакетні фільтри

Вони використовуються на мережному рівні. Головна функція – контроль трафіку, коли основою виступають дані з назв пакетів. Не виникає проблем при обробці заголовків більш високих рівнів. Пакетні фільтри – перша різновид комплексів з функцією міжмережевих екранів. Це рішення залишається популярним дотепер.

Коли приходить вхідний трафік, аналізуються не один вид даних, а кілька:

- протоколи мережевого, транспортного видів заголовків;

- порти одержувача, джерела;

- тип протоколу;

- IP одержувача і відправника на «Віндовс» та інших системах.

Зверніть увагу! Ймовірність пропуску інформації зростає при поділі шкідливого коду по декільком сегментам. В цьому випадку пакети видають себе за частину іншого коду, який дозволений. Рішення – блокувати фрагментовані різновиди даних. Іноді до того, як відбудеться відправка в основний вузол, проводиться дефрагментація на власному шлюзі екранів. Але навіть в цьому випадку неможливо повністю уникнути атаки DDoS.

Пакетні фільтри часто стають компонентами ОС. Вони можуть доповнювати персональні мережеві екрани, прикордонні маршрутизатори.

Аналіз пакетів ведеться на високій швидкості, в чому їх головна перевага. На кордонах з мережами, для яких характерна низька ступінь довіри, цей інструмент відмінно справляється зі своїми функціями. Але високі рівні протоколів часто роблять перевірки з безпеки неможливими. Включити їх в програму можна, але це вимагає часу.

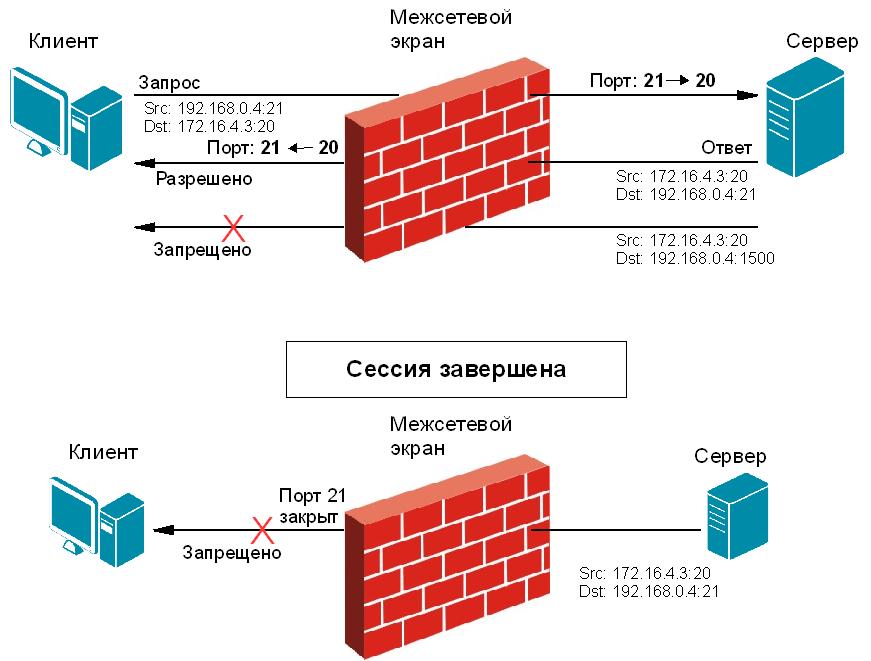

Шлюзи сеансового рівня

Рішення виключає взаємодію між вузлом і мережами з зовнішньої сторони. Такі мережеві екрани стають своєрідними посередниками, які отримали назву «проксі». Перевірку проводять для кожного вхідного пакету. Якщо щось не відповідає пакету, встановленому раніше, інформація блокується. Відкидаються і пакети, які видають себе за з’єднання, раніше завершені.

Важливо! Шлюзи сеансового рівня – сполучні ланки між мережами внутрішнього і зовнішнього характеру. Завдяки цьому стає важко визначити топологію мережі, для якої організували додатковий захист. Ймовірність DDos атак зменшується.

Але й у таких рішень є мінус – зміст поля даних практично не піддається перевіркам, тому хакери легко можуть передавати віруси.

Посередники прикладного рівня

Це посередники між двома вузлами. Їх перевага, що відрізняє від попереднього варіанту – аналіз контексту переданих даних. Функції таких міжмережевих екранів розширені у порівнянні зі стандартними технологіями:

- визначення і блокування небажаних, неіснуючих послідовностей команд;

- повна заборона на передачу деяких видів даних;

- визначення типу переданої інформації. Тоді вона не зможе увійти з великою ймовірністю.

Зверніть увагу! Один з яскравих прикладів подібної технології – поштові служби, здатні накласти заборону на передачу файлів, якщо виявлена загроза. Може проводитися аутентифікація користувача. Додаткова можливість – перевірка на предмет підпису від конкретного центру у SSL-сертифікатів.

Довгий аналіз пакетів, пов’язаний з тимчасовими витратами – головний мінус рішення. Нові протоколи і мережеві підключення не підтримуються системою автоматично. Вхід для вірусів з-за цього полегшений.

Інспектори стану

Головна мета у творців цих систем була в об’єднанні переваг, характерних для варіантів, описаних вище. Таким чином з’явився брандмауер, здатний обробляти трафік як онлайн, так і прикладного рівнів.

Інспектори стану проводять контроль великої кількості факторів:

- всі додатки. Основа – посередники, розроблені раніше;

- всі передавані пакети даних, для чого розробляється спеціальна таблиця із правилами;

- всі сесії. Окремо вивчається таблиця, зв’язана з їх станами. Виправити помилки можна без проблем при необхідності.

Зверніть увагу! Аналіз проводять таким же способом, що і зі шлюзами сеансового рівня. Продуктивність помітно зростає у порівнянні з посередниками прикладного типу. До переваг відносять зрозумілий і зручний інтерфейс, легку настройку. При необхідності функціональність легко розширюється.

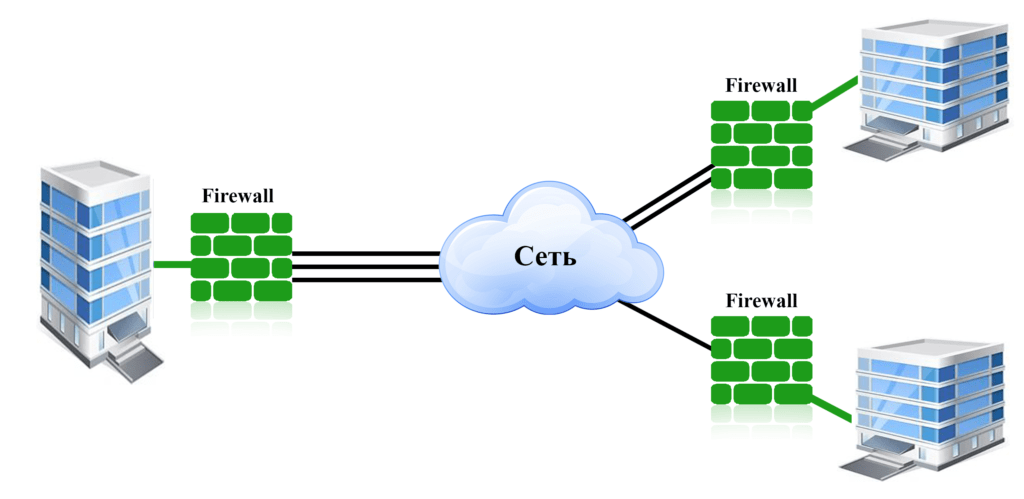

Реалізація міжмережевих екранів

Міжмережеві екрани бувають програмних або програмно-апаратними. Програмні виконуються у двох основних варіантах:

- спеціальний пристрій;

- окремий модуль в маршрутизаторі або комутаторі.

Програмним міжмережевих екранів перевагу віддають найчастіше. Для їх експлуатації досить встановити спеціальне програмне забезпечення, що рідко викликає труднощі у тих, кому цікавий телекомунікаційний обмін даними.

Програмно-апаратні комплекси спеціального призначення – вибір великих підприємств. Вони отримали назву та позначення Security Appliance.

Зверніть увагу! Робота найчастіше ведеться на основі FreeBSD або Linux. Ці системи вирішують певні завдання, з чим пов’язані деякі обмеження.

У подібних систем є наступні переваги:

- відмовостійкість. Ймовірність збою практично виключається, система продовжує працювати ефективно, що є важливим критерієм для багатьох в бізнесі;

- високі показники продуктивності. Операційна система під час роботи виконує одну-єдину функцію. Будь-які сторонні сервіси виключаються. Сертифікувати подібні рішення вдалося вже давно;

- просте управління. Налаштувати без праці можна будь-який параметр. Для контролю дозволяється використовувати будь-який протокол, що відповідає чинним стандартам. Допускаються і захищені варіанти. Маршрутизатор такого розмаїття не передбачає.

Обмеження міжмережевого екрану

Якщо міжмережевий екран не може інтерпретувати дані, їх фільтрація просто не проводиться. В такому випадку користувач сам визначає дії з даними, які залишилися невпізнаними. Для цього використовують файли конфігурації. До таких пакетів відносять трафік з наступних протоколів:

- TLS – засіб для вирішення безлічі проблем;

- SSH;

- IPsEC;

- SRTP. Загальний у них тільки принцип роботи, конкретні параметри відрізняються.

Для приховування вмісту найчастіше використовують різні методи криптографії. Дані прикладного рівня шифруються спеціальними протоколами:

- сертифікований Open PGP;

- S/MIME. У кожного рішення своє призначення.

Зверніть увагу! Фільтрація тунелювання трафіку теж часто стає неможливою, особливо якщо сам міжмережевий екран не зміг розібратися з ключовими механізмами. Але зараз розробляються UTM-системи, виправляють недоліки.

Вимоги до міжмережевих екранів ФСТЕК

Основних вимог з боку ФСТЕК стосовно до міжмережевих екранів не так вже й багато.

Їх список виглядає наступним чином:

- видача попереджуючих повідомлень користувачам, завдяки чому полегшується блокування доступу до небажаного контенту. Роутер при цьому не має значення;

- перехід в режим аварійної підтримки;

- ведення таблиць станів кожного з’єднання із зазначенням статусу. Називатися вони можуть по-різному;

- створення, призначення різних профілів з різними налаштуваннями;

- додаткова підтримка для адміністраторів. Ідентифікація, аутентифікація теж належить до необхідних дій. Таким чином, розблокувати доступ легко;

- реєстрація, облік з виконання різних перевірок. Обов’язкова функція читання таких записів. Те ж стосується пошуку, фільтрації інформації за записами;

- дозвіл або заборона на інформаційні потоки за результатами перевірок;

- перевірка кожного пакета з таблиці станів. Налаштовувати роботу має той, кому обладнання належить;

- фільтрація пакетів з використанням різних показників;

- фільтрація будь-якого мережевого трафіку. Перевіряти потрібно за заздалегідь заданими параметрами.

Вимог не так багато, але і вони потребують доопрацювання.

Зверніть увагу! Багато речей ще не налаштовані таким чином, щоб адміністратору було максимально зручно працювати.

Міжмережеві екрани створені для додаткового захисту від зловмисників. Головне – серйозно поставитися до налаштувань програмного забезпечення. Будь-яка помилка при вказуванні параметрів може привести до серйозних збитків. З-за цього мережа втрачає працездатність, передача трафіку зупиняється, особливо коли він потрібен.